順應全球製造業正積極引進AI與數位化轉型,關鍵基礎架構也逐步整合至統一的數位生態環系當中,促使資安風險日益多樣化,工業資安軟硬體規範也為此不斷推陳出新!

如今網路安全所涵蓋範疇,已不限於早期探討資安的防護對象,以個體用戶、企業端的資料安全為主,而是在新科技、技術及各類新應用持續發展的背景下變得愈發複雜。未來若為了要實現AI賦能「智慧」製造的前提,勢必要先加速構築全方位營運技術(OT)網路安全防護網。

否則,OT資安風險將不僅造成數據外洩或停機影響,因為營運流程與制度面的控管疏失造成的風險更大,更會面臨製程異常等物理性過失,對企業商譽及經濟帶來顯著危害。

且有別於傳統的網路資安策略,專注於保護IT系統與相關的數位資產為主,隨著OT環境與IT系統的連結加深,傳統的「一刀切」資安策略已不再有效。OT與IT系統之間的天生差異,會讓以傳統IT為主的資安措施無法有效套用至OT環境,IT防護在系統安全性、可用性與可靠性方面的缺點也更為顯著,企業亟需更具針對性的防護措施。

目前現場重要設備與資產(Critical Assets)也因此,成為企業亟需配置相關網路安全防護的對象;加入生成式AI技術問世後,更衍生出各類雲/地端(邊緣)資安防護上的新挑戰。但現階段OT環境仍有許多設備,尚未經過現代資安防禦的補強。

基於目前在工業環境中的OT與IT(資訊技術)團隊往往各司其職,企業更該制定明確的政策歸屬,以便在風險發生時釐清權責,並促進溝通流程簡化及資源有效分配,強化防禦及應變效能。同時,透過跨部門演練模擬或建立共通語言,以確保各防禦階段相互補強與協同發展,定期檢視資安政策與流程,才能由內到外稽核驗證企業的各項措施,兼顧營運管理及資安環境的完整性。

TXOne打造SageOne平臺 提供一站式資安防護

當今企業正面臨供應鏈漏洞、老舊基礎架構、漏洞修補困難、事件回應能力不足的風險,更加擔心可能衍生的數位弱點,迫切需要採取行動來保護工業營運環境。由TXOne Networks最新發表的「2024年OT/ICS網路資安年度報告」,便揭露了工業控制系統(ICS)的部署,包含如智慧感測器、邊緣運算裝置、資產追蹤解決方案及遠端監控工具等。

攻擊者常利用IT-OT整合中的薄弱環節進入OT環境,加上針對員工的網路釣魚攻擊及人為錯誤所造成的資安事件,也凸顯了人為因素的重要性。企業該如何有效保護這些連網系統以防範資安威脅,已是全球資安長(CISO)正面臨的迫切挑戰。

TXOne Networks也建議企業,應將關鍵基礎設施長期未修補的漏洞,與克服漏洞修補的挑戰列為優先,避免破壞企業營運;並隨著網路威脅加劇和全球監管環境越趨嚴格,將網路安全合規性、法規與標準化的趨勢,納入其核心業務策略。

加上目前全球虛實整合系統(Cyber-Physical System,CPS)通常涵蓋營運關鍵資產及精密複雜的運算作業,無法關閉一條生產線來修補系統漏洞或建置其他的防禦措施。因此,現今OT網路資安人員最常面臨的一項挑戰,就是如何在有限時間內完成有效的系統修補,風險導向的優先次序判斷則更顯得重要。

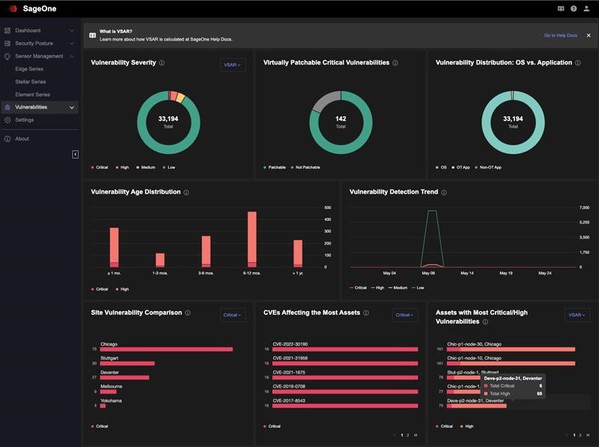

TXOne Networks近日也宣布推出新版SageOne OT資安治理平臺,獨家整合了新興威脅的外部情報、個別製造環境的特殊營運情境,以及產業標準的漏洞評分系統。陸續採用評估、判斷優先次序、補正等3階段風險導向漏洞管理方法,為企業資安團隊提供有意義且量身打造的指引,強化其資安防護能力。

目前TXOne Networks旗下所有CPS資安產品,皆可透過SageOne平臺集中管理,進而提供整合式的可視化、集中化控管及最佳化的漏洞管理。即時呈現營運系統的整體資安狀態,讓資安資訊更加全面詳盡、圖像化清晰且易於理解。

| 圖一 : TXOne Networks新版SageOne導入智慧漏洞防禦功能。 |

|

洛克威爾自動化 籲企業主動整合防禦

根據美國國家標準與技術研究所(NIST)架構資安策略白皮書中引用的IDC製造業洞察報告(IDC Manufacturing Insights 2024-2025)顯示,目前多數企業的OT資安仍採取被動策略,僅在遭遇重大危機後才投入預算。

美商洛克威爾自動化也因此呼籲產業,應採取主動升級且全方位的資安策略,從傳統被動防禦思維轉向主動整合的防護架構。進而以企業「治理」驅動企業營運與風險管理、強化數位防線,以應對多變的網路攻擊。近期發布的NIST架構資安策略白皮書,也針對網路安全框架(CSF)提出應用建議。

其中於NIST CSF 2.0 版本新增「治理」為第六項核心功能,即強調資安風險管理應升級至組織營運層級,強調治理為串聯網路安全策略的核心要素,用來建立可規模化、高適應性的資安架構。洛克威爾自動化還以3階段防禦週期,包括優先建立資產識別與保護機制、日常營運側重風險偵測、完善回應與復原計畫,來強化企業韌性

| 圖二 : 洛克威爾自動化發布資安白皮書,三階段主動防禦策略應對工業資安威脅。 |

|

隨著數位環境日益複雜,更突顯全方位資安防護的重要性,企業在工具導入應審慎與既有系統整合,降低產線運作的干擾;在人為防線方面,則鼓勵主動通報文化,有助於即時應對威脅,並透過定期稽核與實戰演練,持續提強化整體防禦能力。

行政院日前也拍板「第七期國家資通安全發展方案,未來4年將聚焦政府、產業、人才等3個要素。

邊緣AI資安需求旺 擴大IEC、FIDO認證

此外,隨著歐盟《Cyber Resilience Act》、《NIS2》等資安規範逐步實施,近年來也有越來越多企業,積極導入國際工業控制系統(ICS)與關鍵基礎設施領域的重要資安標準IEC 62443-4-1。透過系統化的安全開發流程,提升從產品設計、開發、測試到維護等完整開發流程的資安成熟度。獲認證的企業,不僅可滿足政府法規與產業鏈上游客戶的資安要求,亦可作為參與標案或拓展國際市場的資安證明。

如華擎旗下東擎科技(ASRock Industrial)近期展出零信任架構的邊緣AI資安解決方案,不僅提供具備完整工控資安防護能力的邊緣AI運算裝置,因應歐盟即將實施的《網路韌性法案》(CRA);並率先取得IEC 62443-4-1與IEC 62443-4-2雙重國際工控資安標準認證,展現深度防禦(Defense-in-Depth)資安設計實力與強化的資安韌性。

其中自產品設計階段即導入資安機制,並建立完善的漏洞揭露與管理流程,展現落實資安治理的決心與能力。此舉也為CRA所強調的「預設安全」(Security by Default)原則奠定堅實的合規基礎,協助企業加速導入AI應用,同時強化數位轉型競爭力。

當客戶啟用東擎裝置後,即可自動辨識擁有者位置、完成身分驗證,並將AI應用部署至邊緣設備,達成零接觸、自動化佈署,不需仰賴人工作業並有效降低資安風險。

| 圖三 : 東擎科技近期展出零信任架構的解決方案,提供具備完整工控資安防護能力的邊緣AI運算裝置。 |

|

東擎還與工研院合作,成為全臺首家通過FIDO組織裝置上線FDO認證(FIDO Device Onboard)的公司,實現邊緣AI裝置的自動化上線、驗證與部署流程,達成零接觸部署,有效降低人工作業風險,全面強化AI應用場域的資安防護。

透過高效能邊緣伺服器部署大型語言模型,以實現即時、安全的本地運算,避免將敏感資料上傳雲端,強化隱私保護;並整合工研院AI伺服器管理解決方案,提升虛擬機管理效率,並加強整體資安防護能力。

椰棗科技(NEXCOM OT Security)也以其在智慧工廠實際已導入的零信任資安防護系統、領先於業者的全階層式工業現場資安防護產品,提供企業邁向數位轉型的最佳利器。該公司也是臺灣智慧製造資安廠商中,少數在早期即導入全階層式工業現場資安防護系統、並對標歐洲CRA(Cyber Resilience Act)及NIS2所要求的資安準則,設計資安防護產品的廠商,縮短在地企業IT/OT間的技術與認知差異。。

| 圖四 : 椰棗科技與臺灣網路認證(TWCA)合作,強化智慧工廠的資安防護。 |

|

針對工控場域此類攻擊的即時防禦,椰棗現也透過自研的eSAF工控資安防護系統,結合了最新的LLM技術,可即時偵測可疑流量與惡意行為,快速應對動態威脅並防禦持續性攻擊,自動生成應變指引,協助資安人員有效率地處置各類攻擊。

為了確保工廠從出貨到客戶端整個供應鏈的安全,椰棗科技與臺灣網路認證(TWCA)合作,將數位憑證運用於物聯網設備身份鑑別技術,強化每一個設備的身份驗證與傳輸安全。

同時引進FDO零接觸設備導入程序,避免攻擊者利用假冒裝置或盜用權限進行滲透,為客戶打造最高規格的安全防護網。